Last Update: 2024 - 05 - 21

Warnungen und Vertrauen – Trust-Center-Einstellungen in Microsoft Office

von Philipp Stiefel, ursprünglich veröffentlicht 2024-03-08

zuletzt überarbeitet: 2024-03-17

Foto von Nick Fewings auf Unsplash

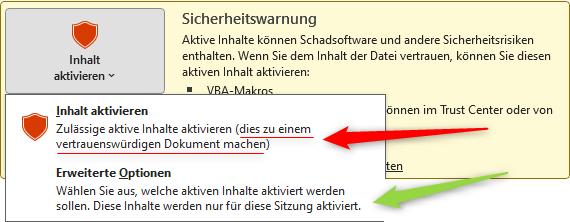

Wenn du viel mit Microsoft Access-Datenbankdateien arbeitest, so wie ich, hast du wahrscheinlich, genau wie ich schon Millionen Mal auf die Schaltfläche "Inhalt aktivieren” geklickt. - Das ist nur eine leichte Übertreibung.

Ich hoffe, dass du dir auch über das Risiko im Klaren bist, das mit diesem einfachen Klick jedes Mal verbunden ist. - Wenn ich nicht genau weiß, was passiert, wenn ich auf die Schaltfläche klicke, oder wenn ich der Quelle der Datei nicht absolut vertraue, dann klicke ich einfach nicht auf diese Schaltfläche. Punkt.

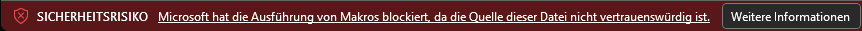

Leider sind viele Nutzer von Microsoft Office-Anwendungen nicht so vorsichtig wie wir. Sie klicken häufiger und leichtsinniger auf diese Schaltfläche, als sie sollten. Microsoft hat diese Tatsache erkannt und die Anzeige der Schaltfläche im Jahr 2022 geändert, so dass du jetzt auch diese Warnung sehen kannst, bei der es die Schaltfläche nicht mehr gibt.

Sprechen wir also über diese Schaltfläche, ihre Auswirkungen, warum sie bei einigen Dateien nicht mehr angezeigt wird und vor allem über Alternativen dazu.

Die Informationen in diesem Text gelten für alle Microsoft Office-Anwendungen ab Office 2007, es sei denn, es wird ausdrücklich anders angegeben.

Sie sind besonders wichtig für Microsoft Access, da alle Microsoft Access Dateitypen Makros und/oder* VBA-Code enthalten können. Andere Microsoft Office-Anwendungen verwenden spezielle Dateierweiterungen für Dateien, die Makros/VBA enthalten, z. B. .xslm und .docm. Daher wirst du diese Warnung seltener sehen, da sie nur für diese Dateitypen relevant ist.

Manche Tabs im Trust Center sind nur in bestimmten Office Anwendungen verfügbar. Wenn einer der Tabs in einer Anwendung verfügbar ist, dann ist seine Funktionalität dort identisch mit jeder anderen Office Anwendung, wo der Tab ebenfalls verfügbar ist.

*= Die Begriffe “Makro” und “VBA-Code” sind in allen Office Anwendungen Synonyme, außer in Access, wo diese beiden Begriffe unterschiedliche Bedeutungen haben. Die Trust Center Dialoge sind identisch in allen Office Anwendungen. Wenn dort der Begriff „Makro“ verwendet wird, ist damit VBA-Code gemeint, auch in Access.

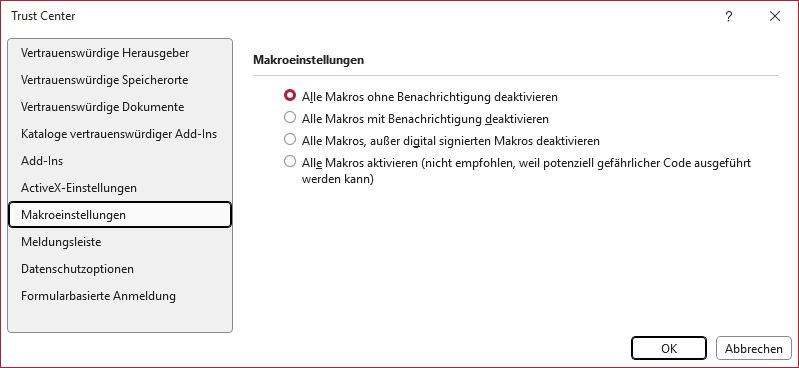

Makroeinstellungen

Die Einstellungen hier sollten direkt verständlich sein und ich werde sie nicht im Detail erläutern. Allerding ist eine Sache nicht direkt offensichtlich: Diese Einstellungen gelten nur dann, wenn ein Dokument weder ein Vertrauenswürdiges Dokument ist noch in einem Vertrauenswürdigen Speicherort gespeichert ist. Wenn du „Alle Makros ohne Benachrichtigung deaktivieren“ einstellst, werden Makros (VBA Code) in solchen Dokumenten trotzdem weiterhin ausgeführt.

Du siehst diese Warnungen, über die ich hier schreibe und den etwas riskanten "Inhalt aktivieren” Button nur, wenn deine Makroeinstellungen im Trust Center auf “Alle Makros mit Benachrichtigung deaktivieren” eingestellt sind - das ist die Standardeinstellung und die Option, die den meisten Sinn macht, wenn du manchmal Makros und/oder VBA-Code ausführen willst und nicht ausschließlich Vertrauenswürdige Speicherorte oder digital signierte Dateien verwendest.

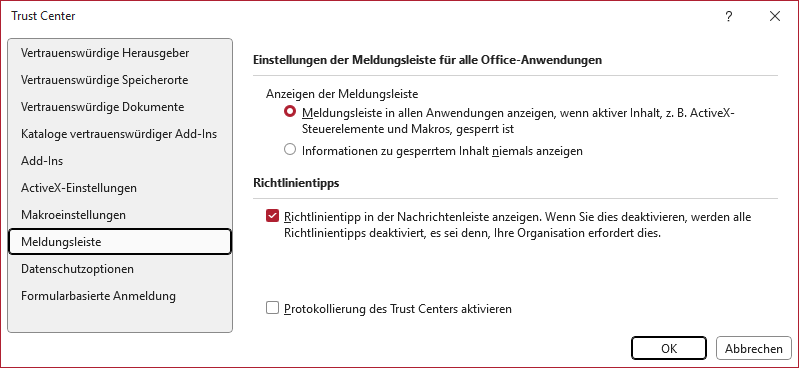

Meldungsleiste

Bei “Anzeigen der Meldungsleiste” geht es nur um die Info-Leiste, die den Warnungstext und den "Inhalt aktivieren” Button enthält. Damit lässt sich diese Information verbergen, aber darüber hinaus ändern sich nichts an dem Verhalten der Office Anwendung. Der "Inhalt aktivieren” Button ist nicht mehr direkt sichtbar, wenn ein Dokument geöffnet wird, aber seine Funktionalität ist weiterhin unter „Datei“ – „Info“ verfügbar.

Vertrauenswürdige Dokumente in Microsoft Office

Wenn du auf die Schaltfläche “Inhalt aktivieren” klickst, machst du die aktuelle Datei zu einem vertrauenswürdigen Dokument, wahrscheinlich ohne dir dieser Tatsache bewusst zu sein.

Nur wenn du auf den Link “Einige aktive Inhalte wurden deaktiviert.“ klickst, wirst explizit über diese Tatsache informiert und bekommst die Möglichkeit, den Inhalt nur für “diese Sitzung” zu aktivieren, d.h. bis du das Dokument schließt.

Wenn du (oder dein Netzwerkadministrator) Vertrauenswürdige Dokumente deaktiviert hast, wird mit der Schaltfläche “Inhalt aktivieren” auch der aktive Inhalt nur für die aktuelle Sitzung aktiviert. - Dies ist jedoch auf den ersten Blick nicht ersichtlich.

Das Standardverhalten von “Inhalt aktivieren” zu verwenden, um die aktuelle Datei zu einem vertrauenswürdigen Dokument zu machen, ist aus 3 Gründen nicht ideal.

1. Fehlende Übersichtlichkeit und Wartbarkeit

Es ist sehr schwierig, den Überblick über Vertrauenswürdige Dokumente zu behalten. Es gibt keine Liste dieser Dokumente, die in der Benutzeroberfläche angezeigt wird. Daher ist es auch sehr schwierig, einem Dokument das Vertrauen zu entziehen. Der vollständige Dateiname jedes vertrauenswürdigen Dokuments wird in der Windows-Registry gespeichert. Die einzige Möglichkeit, Vertrauenswürdige Dokumente zu verwalten und nicht nur alle auf einmal zu löschen, besteht darin, die Registry manuell zu bearbeiten.

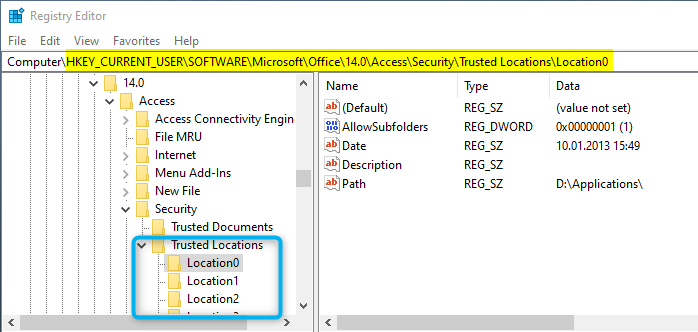

Die einzelnen Vertrauenswürdigen Dokumente werden in diesem Registry-Pfad gespeichert:

Dabei steht Version für die Version deiner Microsoft Office-Installation, z.B. 16.0, und AppName für den Namen der entsprechenden Office-Anwendung, z.B. Access.

2. Potenzielles Sicherheitsrisiko

Vertrauenswürdige Dokumente werden in erster Linie durch ihren vollständigen Dateipfad identifiziert. Wenn du jemals eine Datenbankdatei heruntergeladen hast, die dir ein vertrauenswürdiger Kollege zur Verfügung gestellt hat und die sehr kreativ “Test”, “Demo” oder “Database1” genannt wurde, du sie dann direkt im Ordner Downloads zu einem vertrauenswürdigen Dokument gemacht hast, und sie dann wieder gelöscht hast, ...

... wird jede neue Datei mit demselben Namen in diesem Ordner, auch wenn sie von einer ganz anderen Quelle heruntergeladen wurde, ebenfalls ein vertrauenswürdiges Dokument sein!

Ok, ganz so einfach ist es nicht. Es sind noch weitere Faktoren involviert, die ich selbst bisher nicht vollständig verstehe. Trotzdem war ich in der Lage ein Paar aus 2 Dokumenten zu erzeugen. Eines ist harmlos, während das andere „schädlich“ ist (nur simuliert!), es aber die Identität des harmlosen Dokumentes annehmen kann, nachdem dieses zu einem Vertrauenswürdigen Dokument gemacht wurde. – Die Überprüfung des MotW (Siehe unten) in neueren Office Versionen reduziert das damit verbundene Risiko sehr deutlich.

3. Schlechte Performance

In den aktuellen Versionen von Office 365 (Stand: 29.02.2024) kann der VBA-Code in einem Vertrauenswürdigen Dokument mehr als 20 (zwanzig!) Mal langsamer laufen als in einem anderen Szenario. Der Grund dafür ist, dass jede Codezeile vor der eigentlichen Ausführung an das Antimalware Scan Interface (AMSI) weitergeleitet und auf Hinweise auf bösartiges Verhalten überprüft wird. Diese Codeüberprüfung wird nicht nur einmalig ausgeführt, sondern immer und kontinuierlich, wenn Programmcode in einem solchen Dokument ausgeführt wird.

Diese Art der Überprüfung muss zur Laufzeit erfolgen, während der Code ausgeführt wird, denn wenn bösartiger Code so weit gekommen ist, muss er bereits die statische Malware-Überprüfung durch Verschleierung, Verschlüsselung oder ähnliche Tricks umgangen haben.

Falls deine installierte Anti-Malware-Software meldet, dass der Code tatsächlich bösartig ist, beendet AMSI deine Office-Anwendung, um die weitere Ausführung des Codes zu verhindern.

Ich selbst habe dieses Performanceproblem nicht entdeckt. Alle Anerkennung gebührt Aleksander Wojtasz, der das Problem zuerst entdeckte, und Colin Riddington (alias Isladogs), der diese Ergebnisse veröffentlichte.

Blockierte Dateien - Mark of the Web (MotW)

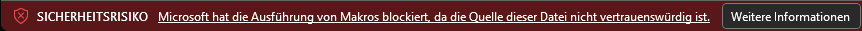

In der Einleitung dieses Textes habe ich erwähnt, dass du auch die Warnung “Microsoft hat die Ausführung von Makros blockiert, weil die Quelle dieser Datei nicht vertrauenswürdig ist.” ohne eine Schaltfläche zum Aktivieren des Inhalts sehen kannst.

Dies wurde von Microsoft im Jahr 2022 eingeführt, um zu verhindern, dass Benutzer unbedacht auf die Schaltfläche “Inhalt aktivieren” klicken, obwohl ein erhöhtes Risiko besteht, dass die Datei nicht vertrauenswürdig ist.

Die nicht vertrauenswürdige Quelle, auf die in der Meldung Bezug genommen wird, ist normalerweise das Internet. Die meisten aktuellen Webbrowser fügen jeder Datei, die du in einen Ordner eines NTFS-Dateisystems herunterlädst, das Mark of the Web (MotW) hinzu. Das MotW ist ein alternativer Datenstrom der Datei, der eine Kategorie der Herkunftszone enthält. – Das MotW-Kennzeichen ist nicht wirklich neu. Es wurde bereits mit Windows XP eingeführt. Neu ist, wie es jetzt in die Bewertung des Sicherheitsrisikos einer Datei von Microsoft Office einbezogen wird.

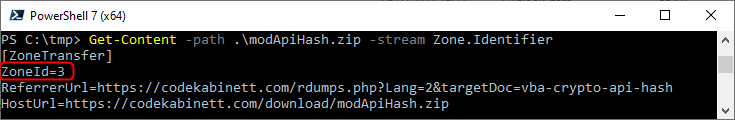

Du kannst das PowerShell-Cmdlet Get-Content aufrufen und dem Argument -stream den Wert Zone.Identifier übergeben, um diesen alternativen Datenstrom anzuzeigen.

Hier ist ein Beispiel für eine Datei, die von dieser Website heruntergeladen wurde:

Die wichtigste Information ist die ZoneId, die sich auf eine URL Security Zone bezieht. Ein Wert von 3 bedeutet, dass die Datei aus dem Internet heruntergeladen wurde. Dies ist der Kern des MotW. Die anderen Attribute im Zone.Identifier-Datenstrom sind optional und können je nach Anwendung, mit der du die Datei heruntergeladen hast, variieren.

Der Zone.Identifier-Stream wird mit jeder Datei gespeichert, bis du die Datei entweder in ein Dateisystem kopierst, das keine alternativen Datenströme unterstützt, oder du ihn explizit entfernst.

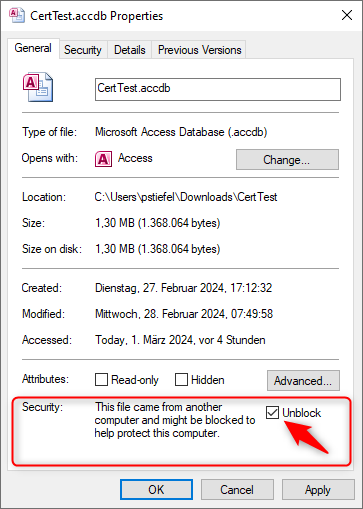

Das MotW kann ganz einfach entfernt werden, indem du die Eigenschaften der Datei im Windows Explorer anschaust, das Kontrollkästchen “Unblock” aktivierst und die Änderung anwendest. Sobald du dies getan hast, siehst du wieder die “normale” Warnung, wenn du die Datei in einer Microsoft Office-Anwendung öffnest.

Wenn du eine Datei in einen vertrauenswürdigen Speicherort verschiebst, hat das MotW keine Auswirkungen mehr auf die Ausführung von Makros/VBA in einer Office-Anwendung, ist aber immer noch in der Datei vorhanden.

Vertrauenswürdige Speicherorte in Microsoft Office

Man könnte meinen, dass Vertrauenswürdige Dokumente und Vertrauenswürdige Speicherorte auf die gleiche Art und Weise funktionieren und die gleichen Vorteile, Nachteile und Risiken haben, nur dass das eine für einzelne Dateien und das andere für ganze Verzeichnisse gilt. - Zum Glück ist das nicht der Fall.

Im Allgemeinen sind Vertrauenswürdige Speicherorte der empfohlene Ansatz, um die Ausführung von Makros/VBA-Code für Dateien, denen du vertraust, ausdrücklich zu erlauben. Um zu verstehen, warum das so ist, vergleichen wir die Funktionalität von vertrauenswürdigen Speicherorten mit den oben genannten Problemen:

1. Bessere Übersicht und Wartbarkeit

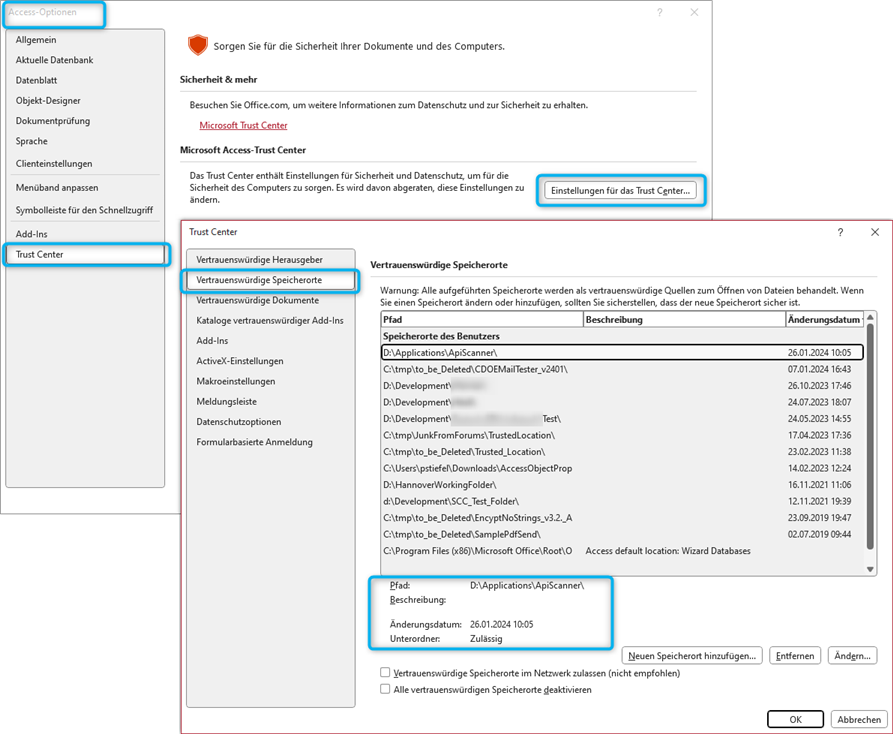

Vertrauenswürdige Speicherorte müssen manuell im entsprechenden Trust Center-Dialog konfiguriert werden.

Es handelt sich um eine übersichtliche, sortierbare Liste der vorhandenen Standorte, einschließlich ihres letzten Änderungsdatums, ob sie Unterordner enthalten und optional sogar einer Beschreibung ihres Zwecks im Detailbereich unterhalb der Liste. Du kannst sie dort auch einfach ändern oder löschen.

Vertrauenswürdige Speicherorte werden auch in der Windows-Registrierung gespeichert. Auch hier werden sie für jede Office-Anwendung und -Version separat konfiguriert.

Wenn du die Microsoft Access Runtime verwendest, ist die Funktionalität der Vertrauenswürdigen Speicherorte dieselbe. - Allerdings sind die Trust Center-Dialoge zum Anzeigen und Bearbeiten nicht verfügbar. Du musst also entweder die Registry manuell bearbeiten oder ein Skript verwenden, um Vertrauenswürdige Speicherorte hinzuzufügen/zu bearbeiten/zu entfernen.

Möglicherweise gibt es auch ähnliche Einträge im Zweig HKEY_LOCAL_MACHINE der Registrierung, wenn dein Administrator Vertrauenswürdigen Speicherorte für alle Benutzer des Computers vorkonfiguriert hat. Wenn der Computer Teil einer Active-Directory-Domäne ist und von einem kompetenten Administrator verwaltet wird, kann dieser die Vertrauenswürdigen Speicherorte auch mithilfe einer Gruppenrichtlinie konfigurieren.

2. Viel geringeres Sicherheitsrisiko

Normalerweise musst du für eine Datei, die VBA-Code enthält, einen neuen Vertrauenswürdigen Speicherort erstellen oder sie explizit in einen bestehenden verschieben. Das Risiko, dass Benutzer/innen einen vorgegebenen Prozess umgehen und dies versehentlich tun, ist ziemlich gering.

Natürlich kannst du auch deinen Downloads-Ordner zum Vertrauenswürdigen Speicherort machen und damit ein noch größeres Risiko erzeugen als mit einem heruntergeladenen Vertrauenswürdigen Dokument. Es sollte jedoch klar sein, dass dies eine riskante Entscheidung ist. - Wenn du eine entsicherte und geladene Waffe auf deinen Fuß richtest, gehst du ein unnötiges Risiko ein, dir in den Fuß zu schießen.

Generell gilt, dass du niemals einen Ordner zum Vertrauenswürdigen Speicherort machen solltest, wenn es wahrscheinlich ist, dass Dokumente ohne deine ausdrückliche Absicht dort landen. Dein eigener Dokumentenordner, jeder temporäre Ordner oder jeder Ordner, der über das Netzwerk zugänglich ist, sind keine gute Wahl für einen Vertrauenswürdigen Speicherort.

3. Keine Performanceeinbußen

Vertrauenswürdige Speicherorte leiden nicht unter den Performanceeinbußen des AMSI-Scans. Dies wird in der oben verlinkten AMSI-Dokumentation nicht explizit erwähnt, aber Microsoft macht es in diesem Text über die Auswirkungen des AMSI Malware Runtime Scans deutlich.

Vertrauenswürdige Herausgeber / Digitale Signaturen

Es gibt eine Alternative zu Trusted Locations, die genauso nützlich, wenn nicht sogar noch nützlicher ist, aber wesentlich komplexer zu implementieren.

Du kannst deine Access-Anwendungen mit einem Code-Signing-Zertifikat digital signieren. Dann müssen die Nutzer deiner Anwendungen dir (bzw. deinem Zertifikat) nur einmalig vertrauen und alle deine signierten Anwendungen genießen das gleiche Vertrauen, als wären sie an einem Vertrauenswürdigen Speicherort, auch wenn sie es nicht sind. – Dies gilt nur für Dokumente, die von dir signiert und danach nicht verändert wurden.

Dieses Thema würde den Rahmen dieses Artikels sprengen. Ich werde in Kürze einen weiteren Text veröffentlichen, der sich mit dem Signieren von Access- und VBA-Anwendungen befasst.

Fazit

Die meisten Office-Nutzer müssen all diese Details sicher nicht kennen. Wenn du jedoch professionell Access- und VBA-Anwendungen entwickelst, solltest du sie kennen, um deine Kunden angemessen zu beraten.

Es gibt erstaunlich viele Aspekte zu diesem scheinbar einfachen Thema. Ich selbst habe beim Recherchieren und Schreiben dieses Textes eine Menge gelernt.

Ich werde Deine Email-Addresse niemals weitergeben. Du kannst den Newsletter jederzeit abbestellen.

Die Emailliste wird bei Mailchimp in den USA gespeichert. Diese Auftragsverarbeitung ist vertraglich geregelt. Weitere Details in der Datenschutzerklärung.

© 1999 - 2024 by Philipp Stiefel - Datenschutzerklärung